به گفته محققان، حالت امنیتی بالای اپل، نرم افزارهای جاسوسی NSO را مسدود کرده است

به گزارش اپ خونه، سال گذشته، اپل ویژگی جدیدی را برای کاربران آیفون که نگران هدف قرار گرفتن با نرم افزارهای جاسوسی پیچیده هستند، مانند روزنامه نگاران یا مدافعان حقوق بشر، راه اندازی کرد.

اکنون، محققان میگویند شواهدی پیدا کردهاند که نشان میدهد این ویژگی – به نام حالت قفل – به جلوگیری از حمله هکرها با استفاده از نرمافزارهای جاسوسی ساخته شده توسط ارائهدهنده هک مزدور بدنام NSO Group کمک کرده است.

روز ۱۸ آوریل گروه تحقیقاتی امنیت سایبری و حقوق بشر Citizen Lab گزارشی را منتشر کرد که در آن سه اکسپلویت جدید روز صفر در iOS 15 و iOS 16 تجزیه و تحلیل میکرد – به این معنی که اپل در زمانی که برای هدف قرار دادن حداقل دو مکزیکی حقوق بشر مورد استفاده قرار میگرفت از آسیبپذیریها بیاطلاع بود.

محققان دریافتند یکی از این اکسپلویت ها توسط حالت قفل مسدود شده است. حالت قفل به طور خاص برای کاهش سطح حمله آیفون طراحی شده است – زبان امنیتی سایبری که به بخش هایی از کد یا ویژگی های یک سیستم مستعد حملات هکرها اشاره دارد.

این اولین مورد مستندی است که در آن حالت Lockdown با موفقیت از شخصی در برابر یک حمله هدفمند محافظت می کند.

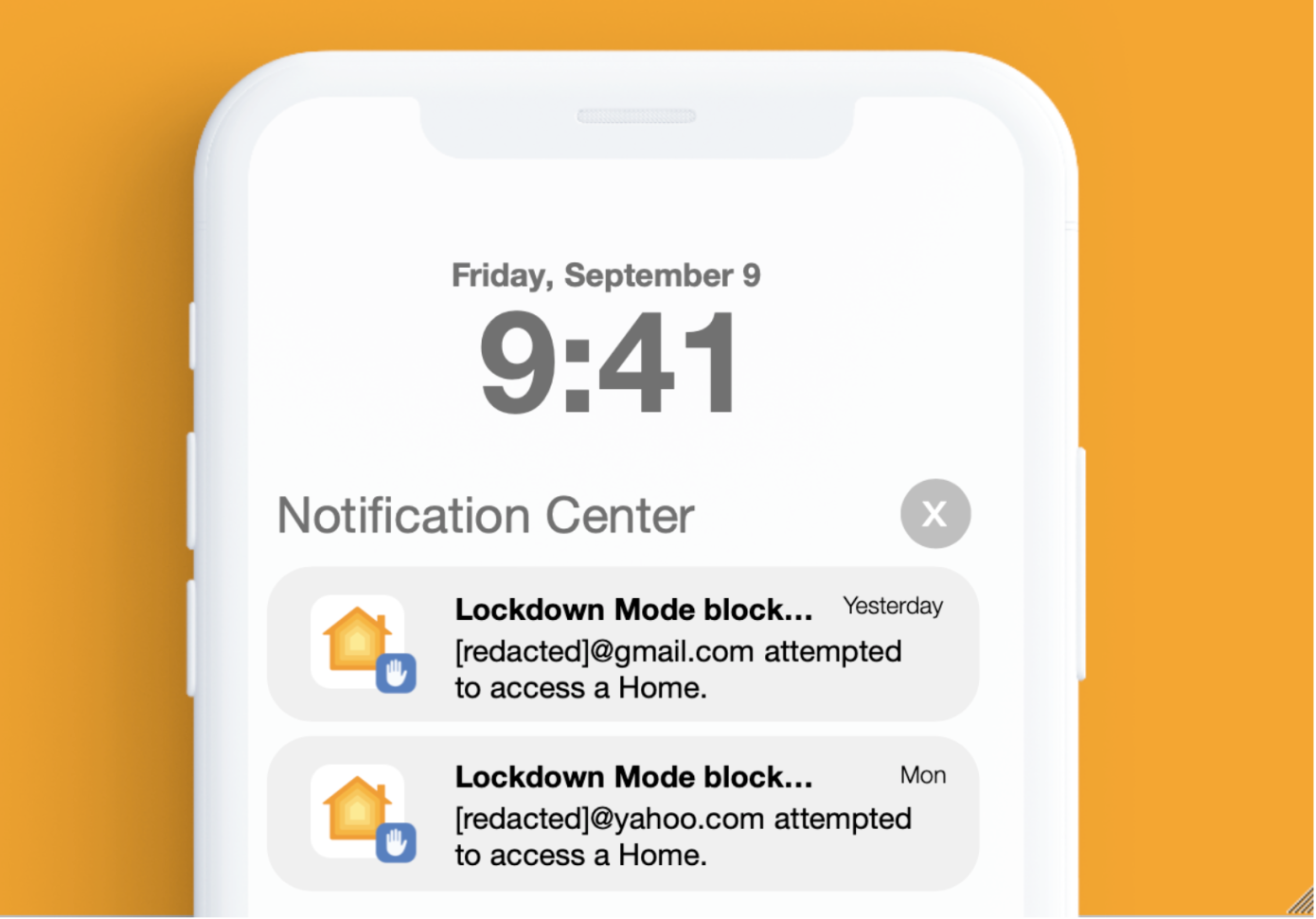

در موارد اخیر، محققان آزمایشگاه Citizen گفتند که آیفونهای هدف، تلاشهای هک را مسدود کردند و یک اعلان نشان دادند که در آن حالت Lockdown مانع از دسترسی شخصی به برنامه Home تلفن میشود.

با این حال، محققان خاطرنشان میکنند که در برخی مواقع توسعهدهندگان اکسپلویت NSO «ممکن است راهی برای تصحیح مشکل اعلان پیدا کرده باشند، مانند انگشت نگاری در حالت قفل کردن».

همانطور که سایر محققان در گذشته اشاره کردهاند، تشخیص اینکه چه کسی حالت قفل را روشن کرده است برای کاربران اثر انگشت آسان است ، اما این بدان معنا نیست که محافظتهای آن معنادار نیستند. همانطور که این مورد توسط Citizen Lab نشان می دهد، حالت Lockdown می تواند موثر باشد.

بیل مارکزاک، محقق ارشد در آزمایشگاه Citizen گفت:

«این واقعیت که به نظر میرسد حالت قفل کردن، یک حمله صفر کلیک واقعی را خنثی کرده و حتی به اهدافی که در جهان واقعی اطلاع داده شده است دلیلی برای خوشبینی بزرگ است».

اما، مانند هر ویژگی اختیاری، شیطان همیشه در جزئیات است. چند نفر تصمیم می گیرند حالت قفل را روشن کنند؟ آیا مهاجمان به سادگی از سوء استفاده از برنامههای اپل دور میشوند و برنامههای شخص ثالث را هدف قرار میدهند که برای حالت قفل کردن سختتر است؟

اسکات رادکلیف، سخنگوی اپل در بیانیهای گفت:

«خوشحالیم که میبینیم حالت قفل این حمله پیچیده را مختل کرد و بلافاصله به کاربران هشدار داد، حتی قبل از اینکه این تهدید خاص برای اپل و محققان امنیتی شناخته شود. تیم های امنیتی ما در سرتاسر جهان به کار خستگی ناپذیر برای پیشبرد حالت قفل و تقویت امنیت و حفاظت از حریم خصوصی در iOS ادامه خواهند داد.»

لیرون بروک، سخنگوی گروه NSO به مجموعهای از سوالات پاسخ نداد، در عوض بیانیهای ارسال کرد و گفت:

«آزمایشگاه شهروندی بارها گزارشهایی تولید کرده است که قادر به تعیین فناوری در حال استفاده نیستند و آنها از به اشتراک گذاشتن دادههای اساسی خود خودداری میکنند. NSO به مقررات سختگیرانه پایبند است و مشتریان دولتی آن از فناوری آن برای مبارزه با ترور و جنایت در سراسر جهان استفاده می کنند.»

گزارش Citizen Lab با تجزیه و تحلیل تلفنهایی که مشکوک به هک شدن توسط نرمافزار جاسوسی NSO، همچنین به نام Pegasus، بودند، سه سوء استفاده مختلف را شناسایی کرد – همگی “صفر کلیک”، به این معنی که نیازی به تعامل هدف ندارند.

Pegasus که NSO آن را به طور انحصاری به مشتریان دولتی میفروشد، میتواند از راه دور موقعیت مکانی، پیامها، عکسها و تقریباً هر چیزی را که مالک قانونی گوشی میتواند به آن دسترسی داشته باشد، بدست آورد.

برای سالها، محققان در Citizen Lab، عفو بینالملل و سایر سازمانها موارد متعددی را ثبت کردهاند که در آن مشتریان NSO از نرمافزار جاسوسی شرکت برای هدف قرار دادن روزنامهنگاران ، مدافعان حقوق بشر و سیاستمداران مخالف استفاده میکردند .

یافتههای جدید Citizen Lab نشان میدهد که NSO با وجود دو سال سخت گذشته هنوز زنده و سالم است.

در سال ۲۰۲۱، یک کنسرسیوم بینالمللی از سازمانهای رسانهای ، پروژه Pegasus را راهاندازی کرد ، مجموعهای از مقالات که رسواییهای مربوط به NSO در سراسر جهان را شرح میدهد.

سپس، اواخر همان سال، دولت ایالات متحده NSO را در فهرست انکار قرار داد و عملاً هر شرکت یا فرد آمریکایی را از تجارت با شرکت منع کرد.

مارکزاک گفت: «شرکتهای دیگر کاهش یافتهاند، اما، حداقل در حال حاضر، NSO همچنان میتواند این هزینههای افزایشیافته را متحمل شود، و Pegasus همچنان یک تهدید فعال برای جامعه مدنی جهانی است.»

از دسته اخیر اکسپلویت ها، اولین اکسپلویت در ژانویه ۲۰۲۲ توسط مشتریان NSO به کار گرفته شد و از ویژگی FindMy آیفون بهره برداری شد که به مالکان کمک می کند گوشی های گم شده یا دزدیده شده خود را پیدا کنند.

دومین اکسپلویت از ژوئن ۲۰۲۲ شروع شد و یک اکسپلویت “دو مرحله ای” است، به این معنی که دو ویژگی را هدف قرار می دهد، در این مورد ویژگی FindMy و iMessage. و آخرین اکسپلویت که از اکتبر ۲۰۲۲ آغاز شد، از قابلیت های HomeKit و iMessage آیفون بهره برداری کرد.

Citizen Lab در گزارش خود گفت که دو مکزیکی که هدف این سوء استفاده ها قرار گرفته اند، نقض حقوق بشر را که گفته می شود توسط ارتش مکزیک انجام شده است، بررسی می کنند.

دولت مکزیک یک مشتری شناخته شده نرم افزارهای جاسوسی است .

Citizen Lab همه این سوء استفاده ها را به اپل گزارش داد، که از آن زمان به روز رسانی ها را انجام داده و سطح حمله را کاهش داده است.

اپل آسیبپذیری مبتنی بر HomeKit را در iOS 16.3.1 که در فوریه منتشر شد، برطرف کرد.