یک هک در ODIN Intelligence گنجینه عظیمی از پرونده های حمله پلیس را فاش می کند

فایل های لو رفته نقشه های تاکتیکی برای حملات پلیس، نظارت و تشخیص چهره را نشان می دهد.

طرحهای تاکتیکی دقیق برای حملات قریبالوقوع پلیس، گزارشهای محرمانه پلیس با شرح جرایم و مظنونان ادعایی، و گزارش استخراج پزشکی قانونی که جزئیات محتویات تلفن مظنون را نشان میدهد.

اینها برخی از فایلهای موجود در حافظه پنهان عظیمی از دادهها هستند که از سرورهای داخلی ODIN Intelligence، یک شرکت فناوری که برنامهها و خدماتی را به ادارات پلیس ارائه میکند، پس از هک و تخریب وبسایت خود در آخر هفته، گرفته شده است.

گروه پشت این نقض در پیامی که در وبسایت ODIN منتشر شد، گفت که پس از رد کردن گزارش Wired که بنیانگذار و مدیر اجرایی آن، اریک مککاولی، برنامه وایرد را رد کرد، شرکت را هک کرد، که در آن برنامه شاخص SweepWizard که توسط پلیس برای هماهنگی و برنامهریزی حملات چند آژانس استفاده میشد، کشف شد. این برنامه ناامن بود و داده های حساس را در مورد عملیات پلیس آتی به وب باز منتشر می کرد.

هکرها همچنین کلیدهای خصوصی خدمات وب آمازون شرکت را برای دسترسی به دادههای ذخیرهشده در فضای ابری منتشر کردند و ادعا کردند که دادهها و نسخههای پشتیبان شرکت را «تکهکرده» کردهاند، اما نه قبل از استخراج گیگابایت دادهها از سیستمهای ODIN.

ODIN برنامه هایی مانند SweepWizard را توسعه داده و در اختیار ادارات پلیس در سراسر ایالات متحده قرار می دهد. این شرکت همچنین فناوری هایی را ایجاد می کند که به مقامات اجازه می دهد از راه دور مجرمان محکوم شده را زیر نظر بگیرند.

اما ODIN همچنین سال گذشته به دلیل ارائه سیستم تشخیص چهره برای شناسایی افراد بی خانمان و استفاده از زبان تحقیرآمیز در بازاریابی خود ، انتقاداتی را به دنبال داشت .

مک کالی از ODIN به چندین ایمیل درخواست اظهار نظر قبل از انتشار پاسخ نداد، اما هک را در افشای نقض دادهها که در دفتر دادستان کل کالیفرنیا ثبت شده بود، تأیید کرد.

این نقض نه تنها مقادیر زیادی از دادههای داخلی خود ODIN را افشا میکند، بلکه گیگابایتها از دادههای مجری قانون محرمانه را که توسط مشتریان بخش پلیس ODIN بارگذاری شدهاند، افشا میکند.

این نقض در مورد امنیت سایبری ODIN و همچنین امنیت و حریم خصوصی هزاران نفر – از جمله قربانیان جنایت و مظنونانی که متهم به هیچ جرمی نیستند – که اطلاعات شخصی آنها فاش شده است، سؤالاتی ایجاد می کند.

حافظه پنهان دادههای ODIN هکشده در اختیار DDoSecrets قرار گرفت ، یک گروه شفاف غیرانتفاعی که مجموعههای دادههای افشا شده را برای منافع عمومی فهرستبندی میکند، مانند حافظههای پنهان از ادارات پلیس، سازمانهای دولتی، شرکتهای حقوقی و گروههای شبهنظامی.

اِما بست، یکی از بنیانگذاران DDoSecrets به TechCrunch گفت که این گروه با توجه به حجم وسیعی از دادههای قابل شناسایی شخصی در حافظه پنهان ODIN ، توزیع حافظه پنهان را به خبرنگاران و محققان محدود کرده است.

اطلاعات کمی در مورد هک یا مزاحمان مسئول این رخنه وجود دارد. بهترین به TechCrunch گفت که منبع نقض گروهی به نام “همه پلیس های سایبری حرامزاده هستند” است، عبارتی که در پیام تخریب به آن اشاره شده است.

TechCrunch داده ها را بررسی کرد که نه تنها شامل کد منبع و پایگاه داده داخلی شرکت بلکه هزاران پرونده پلیس نیز می شود. هیچ یک از داده ها رمزگذاری شده به نظر نمی رسد.

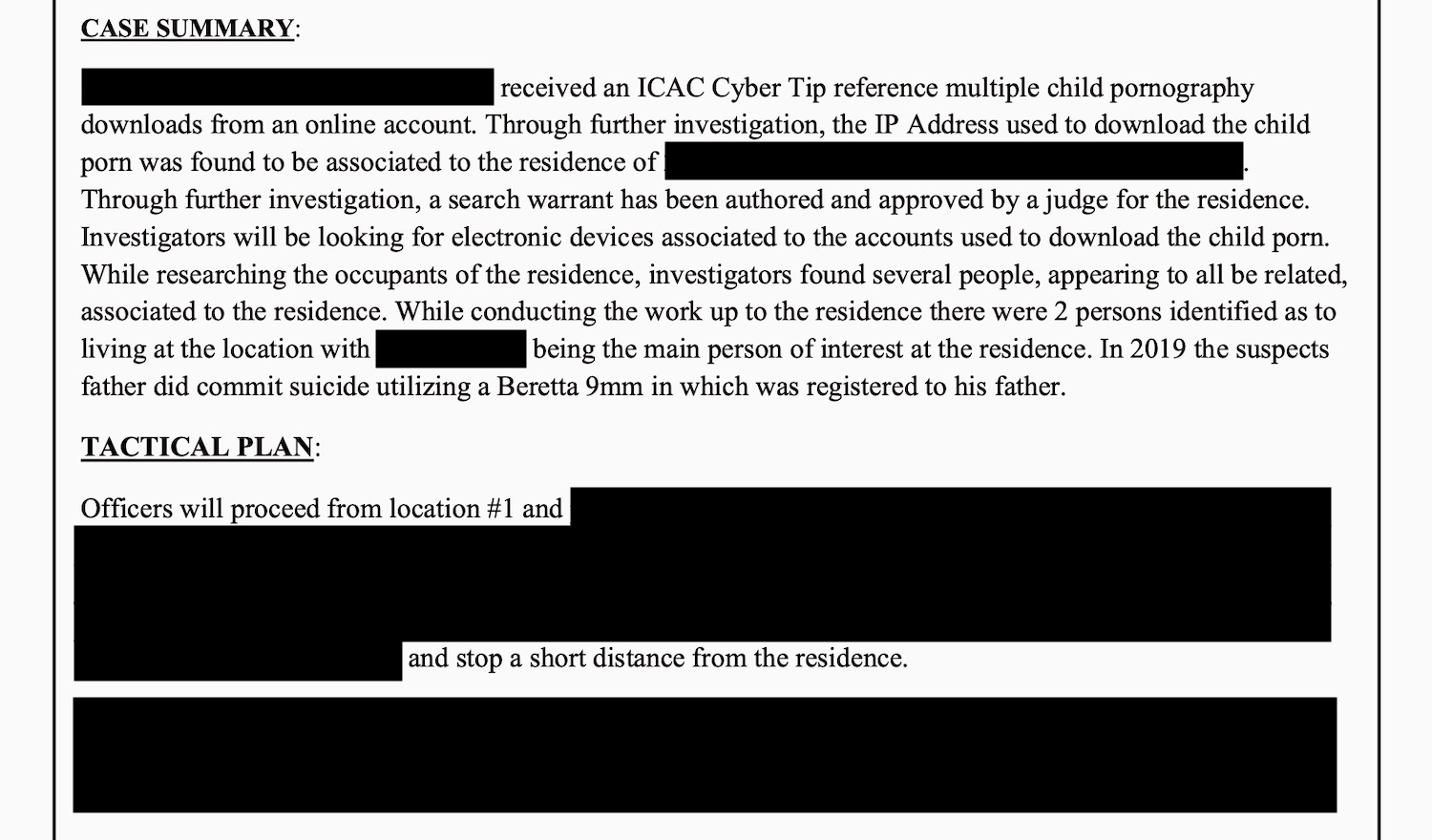

یک اسکرین شات از یک گزارش تاکتیکی، با ویرایش های TechCrunch برای حذف اطلاعات شخصی و حساس، که در اثر نقض فاش شده است.

یک سند پلیس، ویرایش شده توسط TechCrunch، با جزئیات کامل یک حمله آتی که توسط نقض آشکار می شود

این دادهها شامل دهها پوشه با برنامههای تاکتیکی کامل حملات آتی، همراه با عکسهای مشکوک، اثر انگشت و توضیحات بیومتریک آنها و سایر اطلاعات شخصی، از جمله اطلاعات مربوط به افرادی بود که ممکن است در زمان حمله حضور داشته باشند، مانند کودکان، ساکنین و هم اتاقیها.

برخی از آنها “بدون سابقه کیفری” توصیف کردند. بسیاری از اسناد به عنوان “فقط مجری قانون محرمانه” و “سند کنترل شده” برای افشای خارج از اداره پلیس برچسب گذاری شدند.

برخی از پروندهها به عنوان اسناد آزمایشی برچسبگذاری شده بودند و از نامهای افسر جعلی مانند «سوپرمن» و «کاپیتان آمریکا» استفاده میکردند.

اما ODIN از هویت های دنیای واقعی نیز استفاده می کرد، مانند بازیگران هالیوود، که بعید است با استفاده از نام خود موافقت کرده باشند. در یکی از اسناد با عنوان «جستجوی خانه فرسنو» هیچ علامتی وجود نداشت که نشان دهد این سند آزمایشی از سیستمهای جلویی ODIN است، اما هدف از این حمله را «پیدا کردن خانهای برای زندگی» بیان میکرد.

این داده ها همچنین حاوی مقدار زیادی اطلاعات شخصی در مورد افراد است، از جمله تکنیک های نظارتی که پلیس برای شناسایی یا ردیابی آنها استفاده می کند.

TechCrunch چندین اسکرین شات پیدا کرد که چهره افراد را با یک موتور تشخیص چهره به نام AFR Engine مطابقت دارد، شرکتی که فناوری تطبیق چهره را در اختیار ادارات پلیس قرار می دهد. به نظر می رسد یکی از عکس ها افسری را نشان می دهد که به زور سر فردی را در مقابل دوربین تلفن افسر دیگر نگه داشته است.

فایلهای دیگر نشان میدهند که پلیس از پلاکخوانهای خودکار ، معروف به ANPR، استفاده میکند که میتواند تشخیص دهد مظنون در روزهای اخیر کجا رانندگی کرده است. سند دیگری حاوی محتویات کامل – از جمله پیامهای متنی و عکس – تلفن یک مجرم محکوم بود که محتویات آن توسط ابزار استخراج پزشکی قانونی در حین بررسی انطباق در زمانی که مجرم در مرحله آزمایشی بود استخراج شد.

یکی از پوشهها حاوی ضبطهای صوتی از تعاملات پلیس بود که در برخی از آنها صدای استفاده از زور توسط افسران شنیده میشد.

TechCrunch با چندین اداره پلیس ایالات متحده تماس گرفت که پرونده های آنها در داده های سرقت شده پیدا شد. هیچکدام به درخواستهای ما برای اظهار نظر پاسخ ندادند.

وبسایت ODIN که مدت کوتاهی پس از مخدوش شدن آفلاین شد، از روز پنجشنبه همچنان غیرقابل دسترسی است.